Olá pessoal,

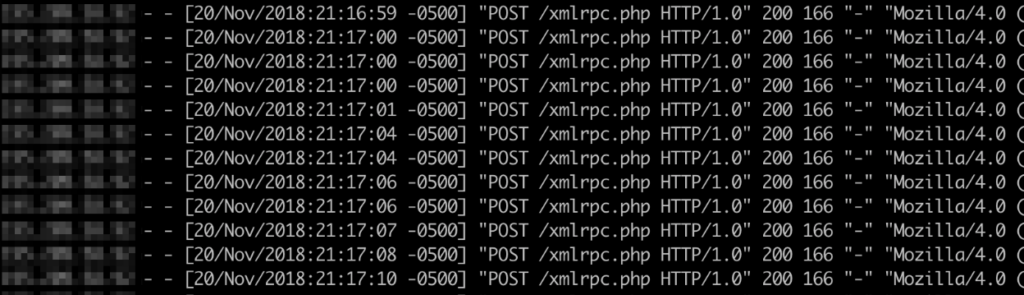

Hoje fui olhar um dos meus servidores antigos e ao olhar os arquivos de log me deparei com as seguinte mensagens (*.access.log):

Vi também muitas requisições no *error.log, e então comecei a pesquisar sobre o assunto.

Pelo que parece, se trata de um ataque de força bruta (brute force) onde scripts tentam descobrir o usuario e senha através do arquivo xmlrpc.php do WordPress.

Vi algumas soluções e tal, mas a que me pareceu mais plausível, foi bloquear o acesso usando o firewall.

A solução apresentada abaixo foi usada e testada em um servidor rodando Ubuntu 16.04.1 LTS (xenial)

Descubra o ip que você quer bloquear e faça o seguinte comando:

sudo ufw insert 1 deny from xx.xx.xx.xx to any

em seguida, recarrege as regras usando:

sudo ufw reload

E pronto, aquele IP será bloqueado pelo firewall.

Caso queira remover a regra você pode proceder da seguinte forma:

Usando o comando sudo ufw status numbered você tera uma lista numerada das regras do firewall, em seguida remova a regra que desejar utilizando sudo ufw delete [numero da regra escolhida] e pra finalizar recarreque as regras com sudo ufw reload.

Lembrem-se de sempre verificar seus arquivos de log para ver se está tudo OK =) #ficaADica

Uma observação final que eu quero deixar é que as regras são aplicadas de acordo com sua ordem na lista, por isso a regra de bloquear o IP do spammer é colocada como primeira da lista.

Para saber mais…

Se você gostou desse post, compartilhe com seus amigos, ajude a espalhar conhecimento!

Não se esqueça de nos serguir nas redes sociais, por que você não pode ficar de fora!

- Curta nossa página no facebook

- Não perca as atualizações no twitter

- Veja as dicas no instagram

- Siga nossos repositórios no github

- Faça parte da nossa lista de desenvolvedores

0 Comments